Actualidad

Kr00k, un nuevo virus que infecta dispositivos móviles vía WiFi

ESET, una compañía de seguridad de Internet que ofrece productos antivirus, acaba de revelar públicamente una vulnerabilidad en los chips de Wi-Fi fabricados por Broadcom y Cypress. La vulnerabilidad, que ESET llama «Kr00K«, permite el descifrado no autorizado del tráfico de red cifrado con WPA2. Los dispositivos con chips Wi-Fi Broadcom y Cypress FullMac, que, según ESET, se encuentran en Amazon Echo / Kindle, Apple iPhone / iPad / MacBook, Google Nexus, Samsung Galaxy, Xiaomi Redmi y más, podrían ser vulnerables. Además, incluso si un dispositivo cliente ha sido parcheado, un atacante puede interceptar el tráfico de red si el punto de acceso inalámbrico o enrutador no está parcheado.

ESET también probó chips de Wi-Fi de Qualcomm, Realtek, Ralink y MediaTek, pero no pudieron aprovechar esta vulnerabilidad. Dado que hay demasiados chips de Wi-Fi para probar en el mercado, ESET está trabajando con la Alianza de Wi-Fi para desarrollar herramientas para detectar dispositivos vulnerables, y desde el 16 de enero de 2020, también están trabajando con los miembros de ICASI para garantizar que Todos los fabricantes de dispositivos posiblemente afectados conocen Kr00K. La vulnerabilidad fue asignada CVE-2019-15126 el 17 de agosto de 2019.

Según ESET, esta vulnerabilidad se refiere al cifrado en la capa de Wi-Fi

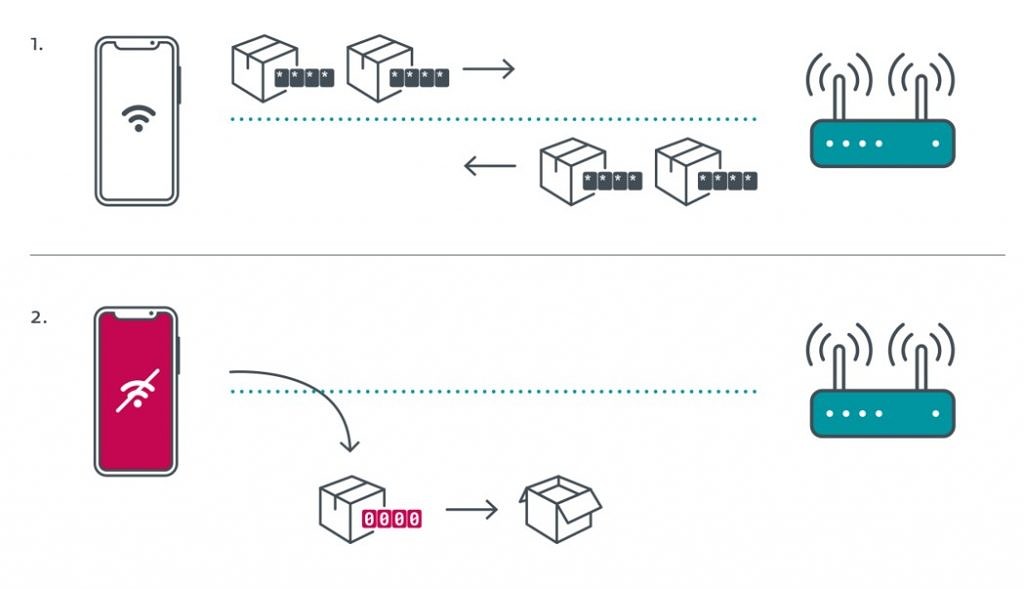

Y no tiene nada que ver con Transport Layer Security o TLS. Un ataque con Kr00k «degrada su seguridad un paso hacia lo que tendría en una red Wi-Fi abierta». Específicamente, la falla hace que los dispositivos vulnerables usen una clave temporal (TK) completamente cero para cifrar las tramas de datos de unidifusión, lo que facilita que un atacante descifre algunos paquetes de red transmitidos por dispositivos vulnerables. El error ocurre después de una disociación entre un dispositivo cliente y un punto de acceso, que es cuando un punto de acceso restablece la conexión con un dispositivo cliente.

Aquí hay un gráfico publicado por ESET que demuestra la diferencia entre un cliente no parcheado y un cliente parcheado que se comunica con un punto de acceso inalámbrico.

Fuente: ESET.

ESET solo probó los protocolos WPA2-Personal y WPA2-Enterprise con cifrado AES-CCMP, pero no probó si esta vulnerabilidad afecta a WPA3. Dado que ESET mencionó la vulnerabilidad que afecta a los dispositivos Google Nexus, nos comunicamos con Google sobre los hallazgos de ESET y recibimos la siguiente declaración:

“Los dispositivos de píxeles no se ven afectados por esta vulnerabilidad. Broadcom notificó directamente a los fabricantes de dispositivos Android afectados sobre la vulnerabilidad y el parche «. – portavoz de Google

En este momento, no hay una manera simple de verificar si su dispositivo o punto de acceso inalámbrico es vulnerable a Kr00K. Para averiguar si son vulnerables o si ya han sido reparados, deberá comunicarse con los fabricantes. ESET estima que más de mil millones de dispositivos con capacidad de Wi-Fi y puntos de acceso podrían ser vulnerables a esta vulnerabilidad, pero que los parches para dispositivos de los principales fabricantes ya han sido lanzados. Según el cronograma de divulgación de ESET, los parches se han implementado desde el cuarto trimestre de 2019. Los desarrolladores de ROM personalizados deberán esperar a que los OEM publiquen binarios de Wi-Fi actualizados; desafortunadamente, los dispositivos más antiguos sin soporte activo del OEM serán difíciles o imposibles de solucionar. Para obtener más información sobre Kr00K, visite la página web dedicada de ESET .