Cómo hacer

Herramientas para ser un detective informático

En las series de detectives, el investigador se sienta delante del ordenador del sospechoso, pulsa cuatro teclas y obtiene toda la información que buscaba. En la vida real no es tan sencillo, pero con las herramientas adecuadas es posible explorar un ordenador en pocas horas.

¿En busca de qué? Pues de imágenes, texto, archivos borrados, registros de conversaciones, historiales web, contraseñas y todos aquellos archivos que permiten .

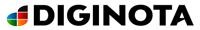

Como Extraer información de un ordenador: Detective Informático

Recuperar archivos y correos borrados

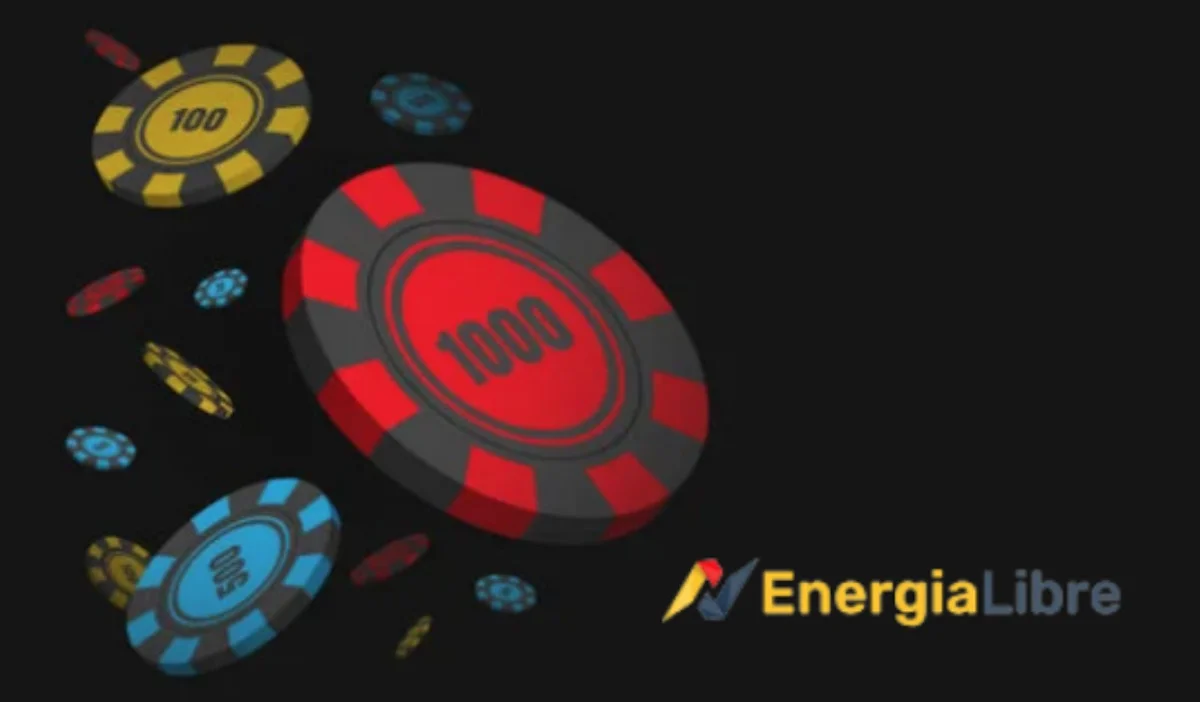

A menos que alguien lleve a cabo limpiezas periódicas del espacio vacío (por ejemplo, con Disk Wipe) o trabaje en entornos temporales (como Live-CD o máquinas virtuales), recuperar los archivos borrados no solo es posible, sino también muy sencillo.

Algunas de las herramientas más eficaces para este cometido son DiskDigger, Recuva, Pandora Recovery o TestDisk, que rescata incluso particiones perdidas y sectores de arranque.

Si los datos se encuentran en CD y DVD ilegibles, vale la pena intentar una lectura de bajo nivel con ISOBuster. Para correos borrados en Outlook Express, Format Recovery es una buena opción gratuita.

Rescatar las contraseñas

La contraseña es un sistema de protección usado por muchos sitios web, programas de mensajería y herramientas ofimáticas. Recolectar las claves existentes permite rescatar mucha información valiosa.

- BrowserPasswordDecryptor recupera todas las contraseñas almacenadas en los navegadores web

- MessenPass hace otro tanto con los usuarios y contraseñas de Messenger, ICQ, Yahoo!…

- Mail PassView rescata las claves de las cuentas de correo locales (en Outlook, Eudora, Thunderbird, etc.)

- BulletsPassView, ShoWin y AsteriskKey desvelan las contraseñas ocultas tras asteriscos

- WirelessKeyDump obtiene las contraseñas de las redes WiFi

- FireMaster intenta recuperar la contraseña maestra de Firefox

Nirsoft y SecurityXploded tienen muchas herramientas dedicadas exclusivamente a la recuperación de contraseñas, casi todas ejecutables desde memorias USB. Conviene recordar que solo obtienen contraseñas almacenadas sin protección y que para romper el cifrado es necesario recurrir a ataques criptográficos (por ejemplo, con Cain & Abel).

Escarbar en cachés e historiales

Cuando estamos usando ordenadores, pasamos gran parte de nuestro tiempo navegando y chateando. Esto genera subproductos en forma de texto e imágenes: la «basura» (caché) y los registros de actividad (historiales) que se guardan automáticamente (a menos que se limpien periódicamente o se usen modos privados).

- Chat Sniper recopila historiales, imágenes y contactos de Messenger, AIM y Yahoo! Messenger

- IECacheView, MozillaCacheView, OperaCacheView y ChromeCacheView exploran la caché

- VideoCacheView está dedicado a los vídeos Flash que se guardan en la caché

- MyLastSearch recopila las últimas búsquedas llevadas a cabo en Google, Yahoo y Bing

- SkypeLogView sirve para ver cuáles fueron las últimas llamadas hechas con Skype

- LiveContactsView enumera los detalles de los contactos de Windows Live Messenger

- FlashCookieView analiza las cookies Flash

También hay utilidades específicas para ciertos escenarios. WinPrefetchView, por ejemplo, analiza la carpeta Prefetch en busca de datos asociados a los programas que se ejecutan con mayor frecuencia, mientras que Rifiuti escarba en la Papelera de reciclaje.

Buscar documentos y adjuntos de correo

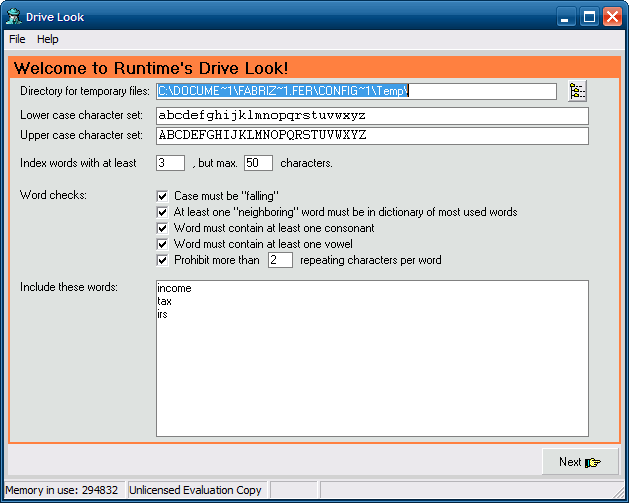

Buscar documentos es un paso lógico en toda investigación. FI Tools es capaz de encontrar más de 4.000 tipos de archivos y explorar su contenido. Por otro lado, con la ayuda de DocFetcher y Metadata Extractor puedes buscar texto y metadatos de los documentos del disco duro. Para buscar texto, Drive Look es particularmente eficaz.

Para rebuscar en los adjuntos de Outlook, OutlookAttachView es increíblemente útil. Para un backup rápido de los correos y adjuntos de Mozilla Thunderbird, MozBackup es la primera elección. Y si quieres un visor rápido, baja Mail Viewer.

Buscar, clasificar y recuperar imágenes

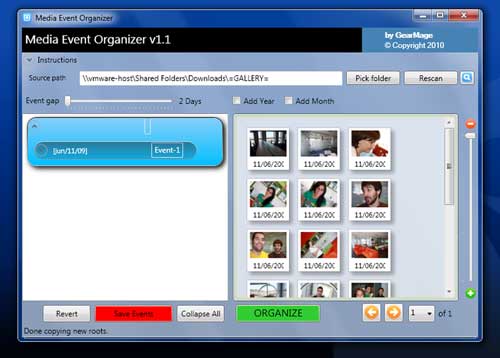

Una versión portable de Picasa es el mejor aliado para buscar y organizar fotografías rápidamente, aunque Adobis Photo Sorter y Media Event Organizer también sirven para clasificar las imágenes en grupos.

Para recuperar fotografías borradas (sean auténticas o no), recomendamos Adroit Photo Recovery y Adroit Photo Forensics, dos herramientas de informática forense especializadas en la recuperación de imágenes.

Explorar disco duro y memoria

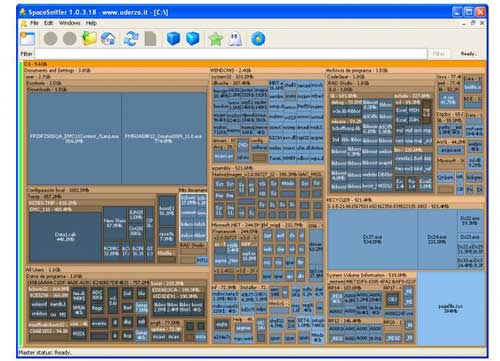

Al examinar un ordenador, necesitarás una visión global de carpetas y archivos; SpaceSniffer, Scanner o WinDirStat Portable ofrecen resúmenes rápidos del reparto de espacio en los discos duros. Para crear una base de datos de carpetas, usa getFolder y FileLister.

Por último, puede darse el caso de que el ordenador al que has accedido esté todavía encendido y con programas abiertos. Comprueba qué archivos están en uso con OpenedFilesView y analiza la memoria con la ayuda de un editor hexadecimal (por ejemplo, WinHex o HxD).

Más avanzados son MoonSols Windows Memory Toolkit y Volatility Framework, que analizan volcados de memoria y ficheros de hibernación de Windows, trozos de memoria «congelados» que pueden contener información valiosa.

Suites: OSForensics y Windows File Analyzer

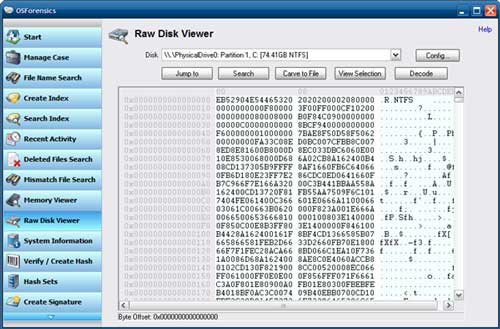

OSForensics es una suite de informática forense con una serie de utilidades únicas: buscador de texto, índice de contenidos del disco, analizador de actividad reciente, búsqueda de archivos borrados o discordantes y visor de memoria y disco.

La particularidad de OSForensics, además de concentrar varias herramientas en una sola ventana, es su gestor de casos, útil para organizar los datos de distintas investigaciones.

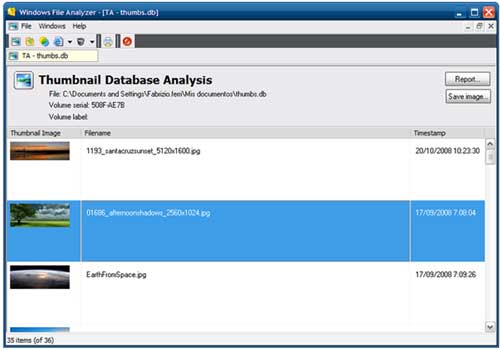

Más sencillo es Windows File Analyzer, que explora en las bases de datos de miniaturas (los archivos Thumbs.db), archivos de precarga (Prefetch), documentos recientes, historial de Internet Explorer y basura de la Papelera.

Un aviso importante…

Estas herramientas se distribuyen libremente, pero la legitimidad de su uso depende de ti. A menos que estés autorizado para acceder a un equipo informático y extraer información, conviene que no las emplees.