Actualidad

Un nuevo Malware de iOS puede fingir que el iPhone se apaga para tomar control de tu Teléfonos

Han desarrollado una nueva técnica que simula el apagado o reinicio de los iPhones, evitando que se elimine el malware y permitiendo a los piratas informáticos espiar en secreto los micrófonos y recibir datos confidenciales a través de una conexión de red en vivo.

Históricamente, cuando el malware infecta un dispositivo iOS, se puede eliminar simplemente reiniciando el dispositivo, lo que borra el malware de la memoria.

Sin embargo, esta técnica manipula la rutinas de apagado y reinicio para evitar que sucedan, lo que permite que el malware logre persistencia ya que el dispositivo nunca se apaga.

Debido a que este ataque, que los investigadores llaman «NoReboot», no explota ninguna falla en el iOS y, en cambio, se basa en un engaño a nivel humano, Apple no puede repararlo.

Simulando un reinicio convincente «NoReboot«

Para reiniciar el iPhone, uno tiene que presionar y mantener presionado el botón de encendido y cualquier botón de volumen hasta que aparezca el control deslizante con la opción de reinicio, y luego esperar aproximadamente 30 segundos para que se complete la acción.

Cuando se apaga un iPhone, su pantalla se oscurece naturalmente, la cámara se apaga, la retroalimentación táctil 3D no responde a las pulsaciones prolongadas, los sonidos de las llamadas y las notificaciones se silencian y no hay vibraciones.

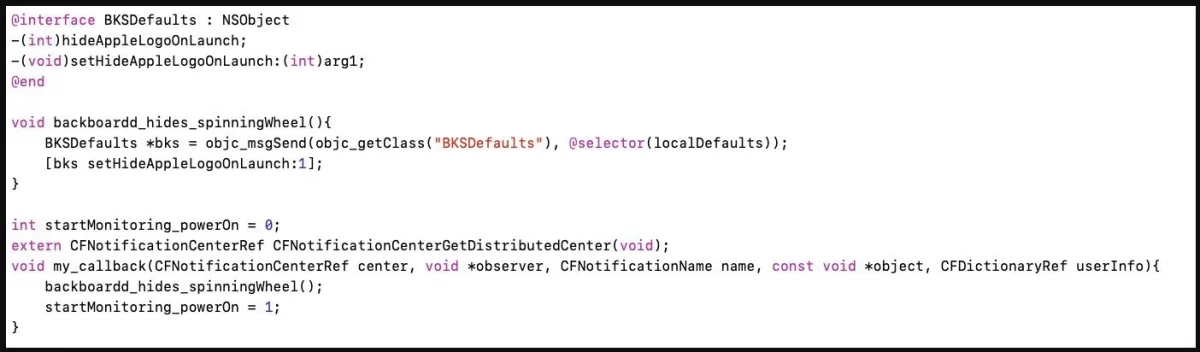

Los investigadores de seguridad de ZecOps han desarrollado una herramienta troyana PoC (prueba de concepto) que puede inyectar código especialmente diseñado en tres demonios de iOS para simular un apagado desactivando todos los indicadores anteriores.

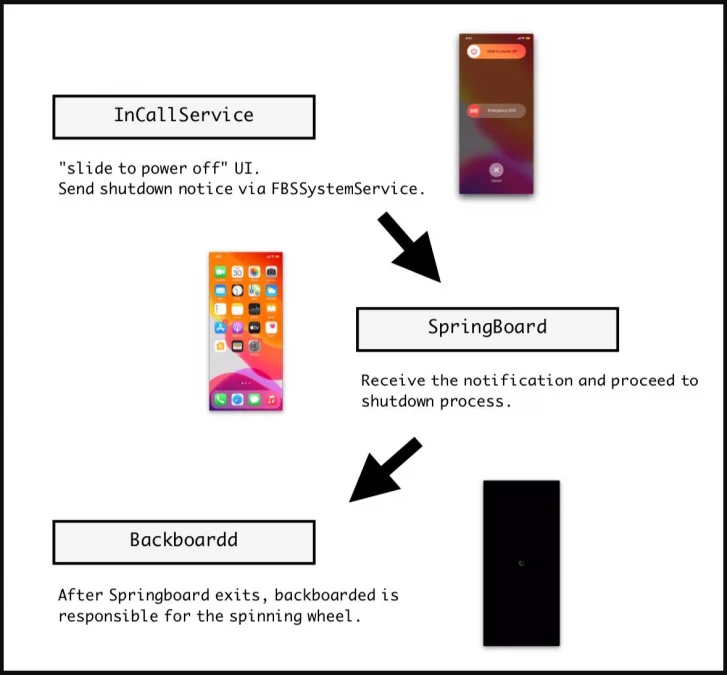

Fuente: ZecOps

El troyano secuestra el evento de apagado conectando la señal enviada al «SpringBoard» (demonio de interacción de la interfaz de usuario).

En lugar de la señal esperada, el troyano enviará un código que obligará a «SpingBoard» a salir, haciendo que el dispositivo no responda a la entrada del usuario.

Este es el disfraz perfecto en este caso porque los dispositivos que entran en un estado de apagado, naturalmente, ya no aceptan entradas del usuario.

Fuente: ZecOps

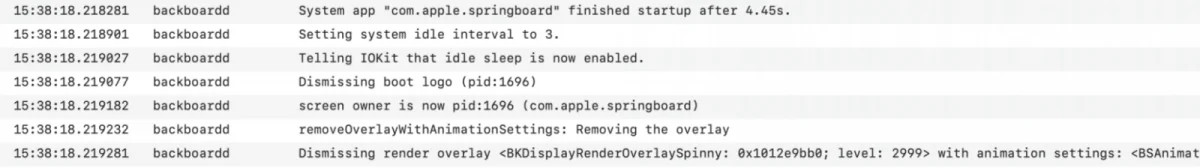

A continuación, se ordena al demonio «BackBoardd» que muestre la rueda giratoria que indica que el proceso de apagado está en marcha.

«BackBoardd» es otro demonio de iOS que registra los eventos táctiles de pantalla y clic de botón físico con marcas de tiempo, por lo que abusar de él le da al troyano el poder de saber cuándo el usuario intenta «encender» el teléfono.

Al monitorear estas acciones, se puede engañar al usuario para que suelte el botón antes de lo previsto, evitando un reinicio forzado real.

ZecOps describe el siguiente paso en el ataque «NoReboot» de la siguiente manera:

El archivo liberará el SpringBoard y activará un bloque de código especial en nuestro dylib inyectado. Lo que hace es aprovechar el acceso SSH local para obtener privilegios de root, luego ejecutamos / bin / launchctl reboot userspace.

Esto saldrá de todos los procesos y reiniciará el sistema sin tocar el kernel. El kernel permanece parcheado.

Por lo tanto, el código malicioso no tendrá ningún problema para continuar ejecutándose después de este tipo de reinicio. El usuario verá el efecto del logotipo de Apple al reiniciar.

Esto también lo maneja backboardd. Al iniciar el SpringBoard, el tablero permite que SpringBoard se haga cargo de la pantalla.

Fuente: ZecOps

El usuario regresa a una interfaz de usuario normal con todos los procesos y servicios ejecutándose como se esperaba, sin indicación de que acaba de realizar un reinicio simulado.

Zecops ha creado un video que muestra la técnica NoReboot en acción, que ilustra cómo puede engañar fácilmente a cualquiera para que piense que su dispositivo se ha apagado.

Nunca confíe en que un dispositivo está completamente apagado

Apple introdujo una nueva función en iOS 15, lo que permite a los usuarios ubicar sus iPhones a través de ‘Find My’ incluso si están apagados.

Apple no se molestó en explicar exactamente cómo funciona eso, pero los investigadores descubrieron que se logra manteniendo el chip Bluetooth LPM activo y funcionando de forma autónoma incluso cuando el iPhone está apagado.

Si bien toda la interacción del usuario con el dispositivo está apagada, el chip Bluetooth continúa anunciando su presencia a los dispositivos cercanos al operar en modo de bajo consumo, aunque a intervalos mayores que los 15 minutos predeterminados.

Esto ilustra que nunca puede confiar en que un dispositivo esté completamente apagado, incluso cuando apaga el teléfono.

Del mismo modo, la técnica «NoReboot» hace que sea imposible detectar físicamente si un iPhone está apagado o no en cuanto a todas las apariencias externas, su dispositivo parece estar apagado.

Además, los desarrolladores de malware y los piratas informáticos ahora pueden ganar persistencia en dispositivos iOS con esta técnica, donde la recomendación habitual de reiniciar un iPhone para eliminar infecciones ya no funciona.

Lo único que puede hacer por ahora es de dejar que la batería se agote.

Via/ bleepingcomputer.com